Las noticias sobre la vulnerabilidad de escalada de privilegios en Linux no han parado por un tiempo, ya que en julio pasado, Linux estuvo expuesto a una vulnerabilidad de escalada de privilegios, y el 7 de febrero de este año, se expuso una nueva vulnerabilidad de escalada de privilegios en el componente pkexec de Polkit. laguna de derechos. Solo ha pasado un mes antes de que apareciera otra vulnerabilidad de escalada de privilegios.

"Dirty Pipe" es una nueva vulnerabilidad de escalada de privilegios de Liunx, que fue revelada por el investigador de seguridad Max Kellermann el 7 de marzo. Desde la versión 5.8 del kernel de Linux hasta las versiones posteriores, todas las versiones no se han salvado, e incluso Linux en dispositivos Android tiene esto. vulnerabilidad Vulnerabilidad. Al aprovechar esta vulnerabilidad, los usuarios sin privilegios pueden inyectar y sobrescribir datos en archivos de solo lectura, incluidos los procesos SUID que se ejecutan como raíz, y los usuarios sin privilegios también pueden cambiar los datos. Actualmente, la vulnerabilidad se rastrea como CVE-2022-0847, y Kellerman dijo que la vulnerabilidad es muy similar a la vulnerabilidad Dirty COW (CVE-2016-5195) que se corrigió en 2016, y ambas obtuvieron privilegios de root a través de una vulnerabilidad pública.

Vulnerabilidad pública para obtener privilegios de root

Como parte de la divulgación de Dirty Pipe , Kellerman lanzó un exploit de prueba de concepto (PoC) que podría permitir a un usuario local sin privilegios inyectar sus propios datos en un archivo confidencial de solo lectura, desbloquearlos o modificar la configuración de Linux directamente a obtener un mayor acceso a Linux.

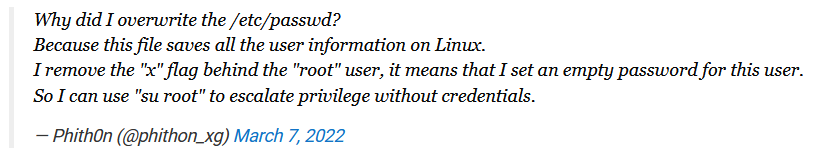

El investigador de seguridad Phith0n también nos mostró cómo usar esta vulnerabilidad para modificar el archivo /etc/passwd para que la cuenta de usuario root no tenga contraseña. El resultado de esto es que un usuario sin privilegios también puede simplemente ejecutar el comando "su root" para obtener acceso a la cuenta raíz.

¿Por qué debería reescribir /etc/passwd?

Porque este archivo guarda toda la información del usuario en Linux.

Eliminé el signo "x" después del usuario "raíz", lo que significa que configuré una contraseña vacía para esta cuenta. Entonces puedo usar "su root" para escalar privilegios sin credenciales.

– Phith0n (@phithon_xg) 7 de marzo de 2022

Crédito de la imagen BleepingComputer

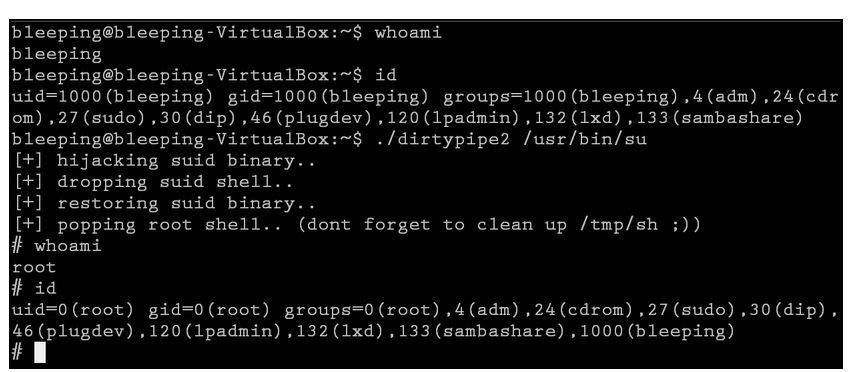

Además de esta vulnerabilidad "Dirty Pipe", existe otra vulnerabilidad expuesta por el investigador de seguridad BLASTY , esta vulnerabilidad se puede obtener más fácilmente privilegios de root sobre la base de Dirty Pipe, solo se necesita un script simple, parcheando /usr /bin/su comando, suelte un shell de root en /tmp/sh y luego ejecute el script, el usuario puede obtener privilegios de root. Como se muestra a continuación por BleepingComputer en Ubuntu 20.04.3 LTS que ejecuta el kernel genérico 5.13.0-27.

Crédito de la imagen BleepingComputer

De hecho, ya el 20 de febrero de 2022, varios mantenedores de Linux recibieron informes sobre la vulnerabilidad, incluido el equipo de seguridad del kernel de Linux y el equipo de seguridad de Android. Aunque la vulnerabilidad se ha solucionado en los kernels de Linux 5.16.11, 5.15.25 y 5.10.102, muchos servidores aún ejecutan versiones del kernel de Linux sin parches, lo que sigue siendo un problema muy grave para los administradores de servidores. Además, dado que es fácil obtener privilegios de root al explotar esta vulnerabilidad, es solo cuestión de tiempo antes de que los actores malintencionados puedan aprovechar esta vulnerabilidad. La antigua vulnerabilidad Dirty COW también ha sido utilizada por malware. Es especialmente una amenaza para los proveedores de alojamiento web que brindan acceso de shell de Linux, o universidades que brindan acceso de shell a sistemas Linux multiusuario.

Han sido unos meses difíciles para Linux y sus mantenedores, con una serie de errores de escalada de privilegios expuestos gradualmente desde el año pasado. Estos incluyen una vulnerabilidad de escalada de privilegios en el subsistema iSCSI de Linux , otra vulnerabilidad llamada Sequoia (CVE-2021-33909) , Extended Berkeley Packet Filter (eBPF) y el componente pkexec de Polkit .

Enlace de referencia: https://www.bleepingcomputer.com/news/security/new-linux-bug-gives-root-on-all-major-distros-exploit-released/

El "Nuevo programador 001-004" está completamente listado, dialoga con maestros de clase mundial e informa sobre innovación y creación en la industria de TI de China.